RADIUS 是什麼?完整解說與應用場景|維修網資訊工作室

RADIUS 是什麼?完整解說與應用場景|維修網資訊工作室

RADIUS 是什麼, RADIUS 驗證, RADIUS 協定, AAA 驗證, 企業 Wi-Fi 安全, 新竹 VPN 架設

RADIUS 是什麼?

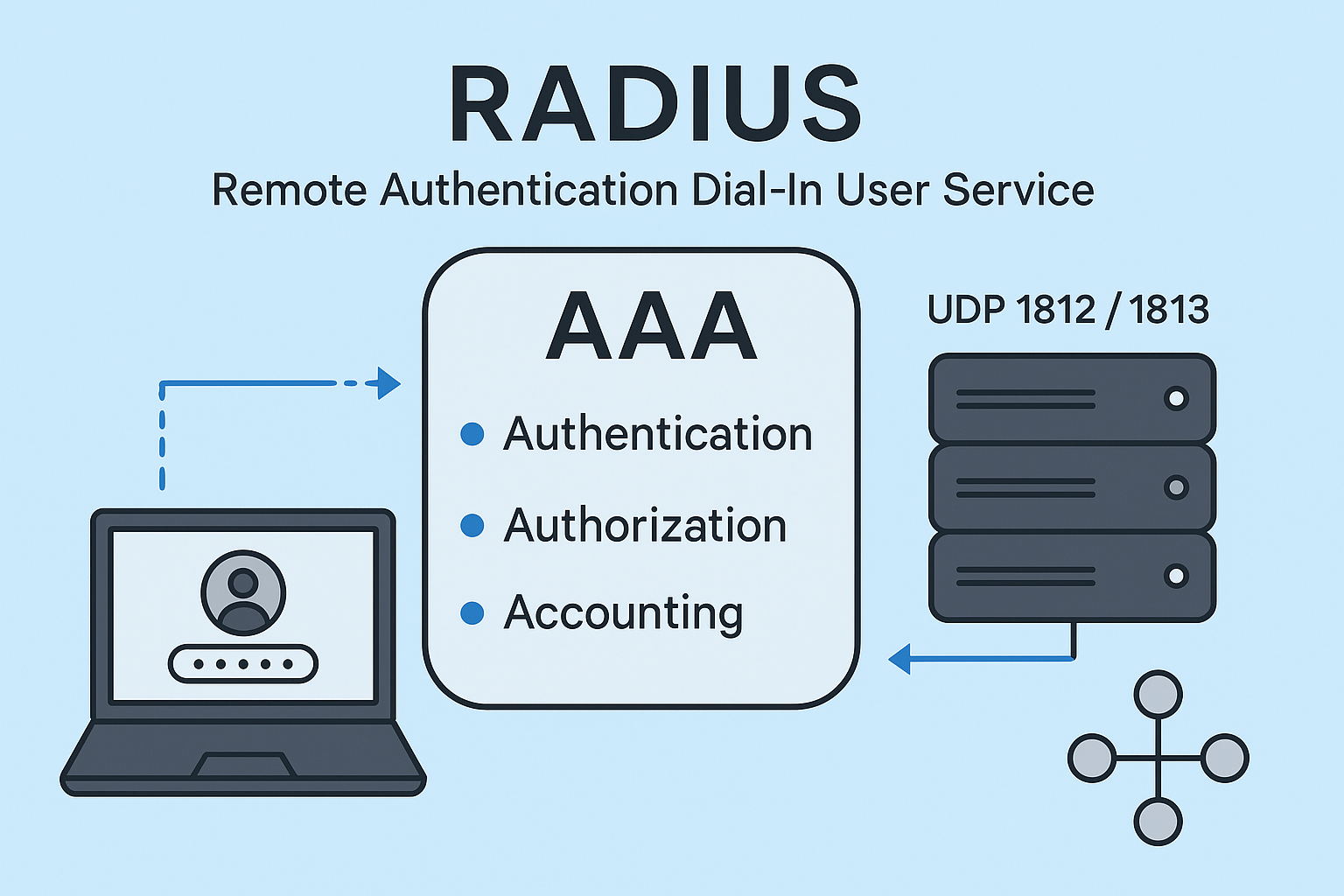

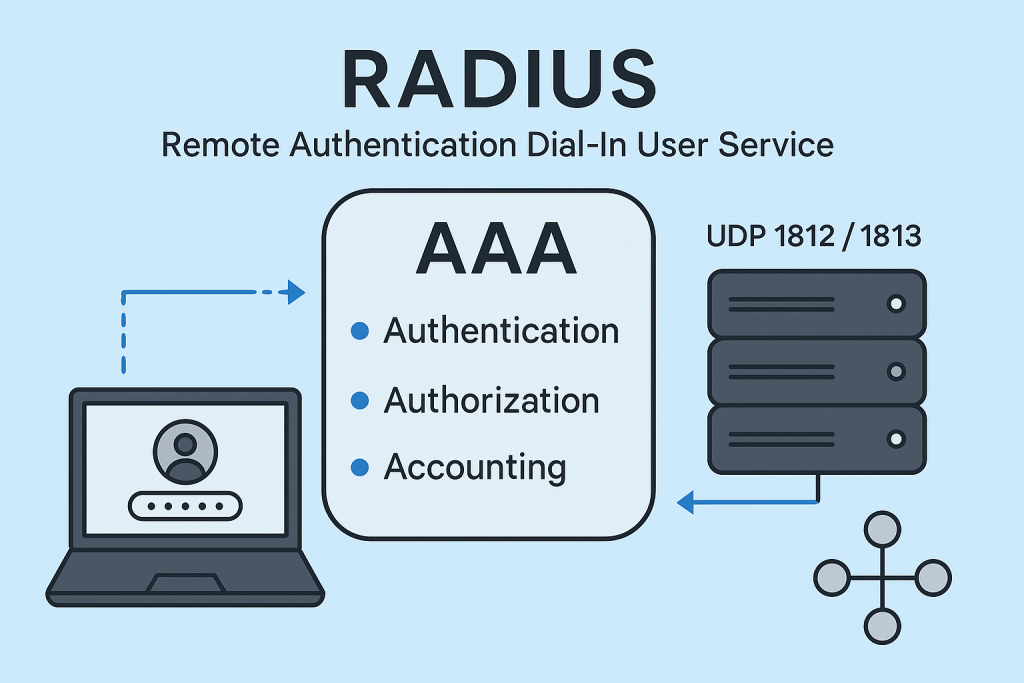

RADIUS(Remote Authentication Dial-In User Service) 是一種用於集中管理使用者身分的網路協定,負責帳號登入的驗證、授權與記錄。最初應用於撥接上網,如今廣泛用在 企業 Wi-Fi、VPN、交換器/防火牆登入管理 等情境。

RADIUS 預設使用 UDP 1812(認證/授權) 與 UDP 1813(記錄/計費) 兩個連接埠,常搭配 Active Directory / LDAP 作為身分來源。

RADIUS 的核心功能:AAA

- Authentication(驗證):確認使用者帳號、密碼或憑證是否正確。

- Authorization(授權):核定使用者可存取的資源(例如 VLAN、VPN、網路策略)。

- Accounting(記錄/計費):紀錄登入/登出時間、流量與行為,方便稽核或計費。

RADIUS 的常見應用場景

1) 企業 Wi-Fi(WPA2/WPA3-Enterprise)

- 員工使用個人帳密或憑證登入,不再共用 Wi-Fi 密碼。

- 可依部門/群組指派 VLAN 與網路權限,並保留稽核紀錄。

2) VPN 使用者驗證

- 整合 RADIUS 以統一帳號管理,並可搭配 MFA/OTP 提升遠端存取安全。

- 支援多種裝置與用戶端(Windows/macOS/iOS/Android)。

3) 網路設備登入管理

- 交換器、路由器、防火牆等設備改用集中帳號登入,免逐台維護本地帳號。

- 依角色設定權限(唯讀/管理),強化資安與稽核能力。

4) 校園/ISP 計費與上網稽核

- 以 Accounting 追蹤流量、連線時數與使用者行為,作為計費與合規依據。

常見 RADIUS 伺服器軟體

- FreeRADIUS(Linux):開源、效能高、可高度客製,大型環境常用。

- Microsoft NPS(Windows Server):與 AD 整合順暢、GUI 友善,適合 Microsoft 生態。

- pfSense / OPNsense:防火牆平台可整合 RADIUS,簡化小型環境部署。

- UniFi Controller:企業級 Wi-Fi 控制器支援 RADIUS 企業驗證。

部署與最佳實務

- 選擇認證機制:Wi-Fi 建議 EAP-TLS(憑證);次選 PEAP-MSCHAPv2(帳密+TLS 通道)。VPN 建議搭配 MFA。

- 身分來源整合:串接 AD/LDAP;以群組/屬性發佈 VLAN、ACL 與權限。

- 網路與安全:僅允許可信來源存取 1812/1813 UDP;使用強 shared secret;啟用記錄。

- 時間與憑證:正確 NTP 校時;定期更新伺服器/用戶端憑證,避免驗證失敗。

- 導入流程:安裝 RADIUS → 串接 AD/LDAP → 設定 EAP 與憑證 → 設備註冊為 RADIUS Client → 制定授權策略與 Accounting → 分階段測試與上線。

結論與服務

RADIUS 透過 AAA 達成集中帳號管理、授權控管與稽核,能有效提升 企業 Wi-Fi、VPN 與網路設備管理 的安全性與效率。

若您位於 新竹、竹北,需要規劃 RADIUS/Wi-Fi 企業級驗證/VPN+MFA,歡迎與我們聯繫。

服務專線:0900-207-681 | 歡迎聯繫:維修網資訊工作室

常見問題(FAQ)|RADIUS 是什麼?怎麼用?

Q1:RADIUS 是什麼?主要解決什麼問題?

RADIUS(Remote Authentication Dial-In User Service)是一種 AAA 協定,負責 驗證、授權 與 記錄。它把使用者登入與權限集中管理,常用於企業 Wi-Fi、VPN、交換器/防火牆登入控管與上網稽核。

Q2:RADIUS 與 LDAP / Active Directory 有何差異?

RADIUS 是「傳遞 AAA 的協定」;LDAP/AD 是「帳號目錄」。典型做法是 RADIUS 伺服器(FreeRADIUS/NPS)連到 AD/LDAP 進行驗證,並回傳授權與記錄給設備(AP、VPN、Firewall)。

Q3:RADIUS 常見應用場景有哪些?

- 企業 Wi-Fi(WPA2/WPA3-Enterprise,員工用公司帳密或憑證登入)

- VPN 登入驗證(可搭配 MFA/OTP)

- 網路設備登入集中管理(Switch/Router/Firewall)

- 校園/ISP 計費與上網稽核(Accounting)

Q4:RADIUS 使用哪些連接埠與認證機制?

預設使用 UDP 1812(認證/授權) 與 UDP 1813(記錄)。常見 EAP 機制包含 EAP-TLS(憑證最安全)、PEAP-MSCHAPv2(帳密+TLS 通道)、EAP-TTLS 等。

Q5:RADIUS 架構需要哪些元件?

- RADIUS Server:FreeRADIUS(Linux)或 Microsoft NPS(Windows Server)。

- 身分來源:Active Directory / LDAP / 資料庫 / 本地帳號。

- RADIUS Client(NAS 裝置):AP、VPN、交換器、防火牆等。

- 憑證與時鐘:正確 NTP 與憑證(特別是 EAP-TLS/PEAP)。

Q6:WPA2-Enterprise 與一般共用密碼的差別?

WPA2-Enterprise 以 RADIUS 為每位使用者建立獨立驗證與金鑰協商,可依人員/群組做 VLAN、ACL 與審計;共用密碼(PSK)僅一組密碼,安全與管理性較差。

Q7:FreeRADIUS 與 Microsoft NPS 怎麼選?

- FreeRADIUS:彈性高、效能佳、可大量佈署與客製;需 Linux 維運能力。

- NPS:與 AD 整合順暢、GUI 直覺;彈性較低但上手快,適合 Windows 環境。

Q8:導入 RADIUS 的基本流程?

- 安裝 RADIUS(FreeRADIUS 或 NPS),串接 AD/LDAP

- 簽發/匯入憑證,設定 EAP(EAP-TLS 或 PEAP)

- 把 AP/VPN/Firewall 設為 RADIUS Client,填入 shared secret

- 撰寫授權策略(VLAN、ACL、角色權限),開啟 Accounting

- 以測試群組驗證端到端流程,通過後逐步上線

Q9:你們提供新竹/竹北的導入服務嗎?

提供。我們可協助 Wi-Fi(WPA2/WPA3-Enterprise)、VPN+MFA、設備登入集中管理與維護。

服務專線:0900-207-681 | 維修網資訊工作室